Há onze anos, a SaferNet, uma ONG sem fins lucrativos, ajuda no combate de crimes cibernéticos e defende a privacidade digital.

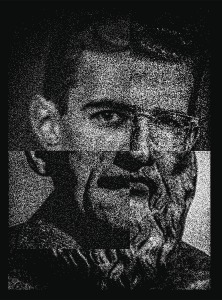

Empenhada em auxiliar no combate contra violações aos direitos humanos, a organização criou, em parceria com o Ministério Público Federal (MPF) e a Secretária de Direitos Humanos da Presidência da República (SDH), uma central digital onde usuários podem denunciar violações contra os direitos humanos. Agora, o presidente da organização, Thiago Tavares, foi obrigado a embarcar em um auto-exílio após ser ameaçado e hackeado pelo spyware israelense Pegasus.

Em comunicado publicado no site da organização, é relatado que as ameaças começaram após Tavares participar de um seminário do Tribunal Superior Eleitoral (TSE) sobre desinformação. No comunicado, também é relatado que Tavares sofreu diversas ameaças por sua participação na mesa, incluindo ameaças de morte.

Em “defesa da segurança pública”

O uso de softwares israelenses para vigilância já é recorrente na sociedade brasileira. O Pegasus é mais conhecido por estar sempre na mídia, sobretudo após as revelações em julho do ano passado de que o programa estaria sendo utilizado para espionar mais de cem jornalistas ao redor do mundo, mas existem outros programas com funções semelhantes circulando no Brasil utilizados pelas autoridades. É o caso do Cellebrite.

A empresa fabricante, Cellebrite, foi fundada em Israel em 1999. Seus programas foram criados para permitir a extração de dados e arquivos de dispositivos móveis por parte de agências policiais, militares ou de inteligência. A justificativa da empresa, assim como a do grupo NSO, fabricante do spyware Pegasus, é que tais programas ajudam no combate ao terrorismo e são necessários para melhorar “a atuação de forças de seguranca”.

Ao contrário do Pegasus, com o Cellebrite as autoridades precisam ter os dispositivos em mãos — o que não é um problema considerando que o programa é vendido para forças policiais. Os dois softwares principais são o UFED e o Physical Analyser. O UFED cria um backup do seu dispositivo no computador Windows que executa o programa. Após o backup, o Physical Analyser faz uma análise de todos os arquivos para exibir os dados em formato navegável para os “investigadores”.

O Cellebrite não tem as “vantagens” de um programa remoto como o Pegasus, mas isso não torna pior, uma vez que ele não precisa de mandado judicial, apenas de alguém sob custódia – o que o torna até mais vantajoso para certos casos. Ele pode acessar todos os dados do seu dispositivo e todos os registros, ou logs, já feitos no dispositivo — incluindo o que você apagou e acredita que foi deletado para sempre. Todos com quem você se comunicou por mensagem ou ligação em qualquer aplicativo do dispositivo, todos os arquivos, incluindo os deletados, localizações, etc..

Esse é o ponto de marketing para a empresa: vender um software capaz de saber tudo o que um detento, preso ou informante já fez em seu dispositivo. O fato de que consentimento para análise de dispositivos pessoais não seja lei na maioria dos países também não é um empecilho — basta prender uma pessoa por um pequeno período de tempo, como um jornalista, obtenha uma ordem judicial para analisar seu celular, saiba de tudo que ele fez, e depois o solte como se nada tivesse acontecido.

Do ponto de vista das autoridades, um programa como o Cellebrite é, de fato, maravilhoso — não somente por conta da habilidade de despir a privacidade de um indivíduo, mas, porque se baseia na falta de planejamento a longo prazo de políticas públicas para assegurar a privacidade dos cidadãos. A princípio, a venda do programa é somente para casos de segurança nacional ou contraterrorismo, mas isso por si só é uma definição fraca, porque a empresa não tem como saber se o Estado que compra o programa irá utilizar o produto para combater um esquema de contravenção ou para espionar opositores.

Uso abusivo e fora do contexto

A utilização do programa em investigações policiais já é uma realidade no Brasil e já está sendo usado tanto pela Polícia Civil quanto pela Federal, e até vendido para a força-tarefa da Lava-Jato no Rio de Janeiro. Mas, além disso, há o uso em investigações sigilosas, como é o caso da Operação Spoofing, que apura a invasão de aplicativo de mensagem da antiga força-tarefa da Lava-Jato em Curitiba e a divulgação dos inquéritos e delações para a imprensa.

A investigação possuía dois inquéritos principais: um que buscava a existência de um suposto mandante da invasão hacker que escancarou as ilegalidades da Lava Jato, mas que foi encerrado após reportagem, na qual colaborei, na revista CartaCapital, e outro que investiga a existência de uma suposta organização criminosa que estaria cometendo crimes bancários e cibernéticos. Este último, e agora único, inquérito foi analisado pela Jacobin Brasil, e comprova o uso do Cellebrite na operação.

O documento analisado apresenta mais de vinte capturas de tela de análises do Physical Analyser dos dados do dispositivo de Gustavo Elias Santos, investigado por aplicar pequenos golpes financeiros. No entanto, ao menos na versão examinada pela Jacobin Brasil, não comprova a tese de que uma organização criminosa invadiu conversas de procuradores lavajatistas.

Todas as capturas mostram conversas de Santos com outros indivíduos e o autor da invasão, que também é réu confesso, Walter Delgatti Neto, o vermelhinho de Araraquara, que é citado somente quatro vezes no documento. Duas em descrições técnicas, como “investigado” e “qualificação”, duas em relatos, como “amigo de” e “entrou no grupo de WhatsApp“. Um “diagrama de vínculos” apresentado no inquérito para explicar visualmente o que seria e como funcionaria a tal organização criminosa também não cita Delgatti.

Com isso, há um problema lógico. Se Santos só é investigado por cometer pequenos golpes financeiros e não um esquema multinacional, não há perigo à segurança nacional, o que não explica o uso do programa. Agora, se razão para o uso do software for ameaça à segurança nacional com base na invasão hacker de autoridades, seria somente lógico que o autor da invasão, Delgatti, que também assumiu seu feito no primeiro dia da investigação e repetiu em entrevistas diversas vezes que agiu sozinho, fosse citado no inquérito como um participante da suposta organização criminosa.

Tudo isso é alarmante, não só por não haver uma razão clara no inquérito explicitando o motivo do uso de um programa tão invasivo, além de custoso, mas, porque também levanta dúvidas sobre o uso de programas e ferramentas de vigilância em investigações que tramitam em sigilo no Brasil.

Aliás, essas dúvidas são potencializadas pelo fato de que, no inquérito, o uso do Cellebrite não confirma a existência da suposta organização criminosa — se um dos softwares mais potentes e modernos do mercado de tecnologia atual não conseguiu encontrar indícios de um grupo conspirando para invadir autoridades, quem, de fato, poderá?

No inquérito examinado não há nenhuma decisão judicial autorizando o uso do programa. Ao que tudo indica, tal licença também foi feita em sigilo, já que o uso do programa sem devida autorização judicial seria ilegal e inconstitucional.

Se todo esse processo foi elaborado de maneira sigilosa, como que a sociedade civil pode acompanhar o uso desses programas, suas atualizações, compras de quais softwares com dinheiro público e verificar se há uma possível arbitrariedade? Para isso, será necessário esperar algum tipo de vazamento interno? A denúncia de um réu ou testemunha sobre isso? Ou há algum tipo de transparência nesse lado obscuro do judiciário brasileiro?

Naturalizando a invasão da privacidade

Há uma frase popular quando o tema da discussão é espionagem cibernética ou violação de privacidade digital: “Eu não fiz nada de errado, então não me importo que vejam tudo o que eu faço”. Essa frase, além de ignorar a abertura de precedentes para violações de direitos, implica que zelar por sua privacidade é algo negativo, enquanto ela é, na realidade, um direito constitucional — garantido não só pela Constituição brasileira, mas por legislações internacionais.

A Declaração Internacional dos Direitos Humanos alega que a vigilância é uma interferência no direito à privacidade, por isso, precisa obedecer a elementos criados para prevenir buscas arbitrárias que comprometam a democracia e ameacem direitos fundamentais. Mesmo que, por exemplo, exista uma lei nacional permitindo uma medida que viole a privacidade e outros direitos fundamentais, isso entra em conflito com a legislação internacional — dando abertura para que esse processo possa ser considerado potencialmente ilegal.

Argumentar que o uso dessas ferramentas somente em indivíduos privados de liberdade é ético ou correto, está errado. O Brasil possui uma história de detenções arbitrárias, incluindo jornalistas, ativistas e outros profissionais detidos exclusivamente por sua atuação profissional.

Não só isso, sabemos que pelo menos 33% da população carcerária do Brasil ainda está aguardando julgamento. Existem inúmeros relatos de indivíduos que passaram anos, até décadas, presos por algo que não cometeram, ou presos aguardando julgamento por mais tempo do que a sentença do seu crime. Despir a privacidade desses indivíduos, que muitas vezes não tiveram nem um julgamento, é correto somente porque eles estão na prisão?

Tratando-se de um tema tão arriscado e não é possível abrir exceções — da mesma forma que não é correto abrir exceções para segregar o direito à educação, saúde e semelhantes, não é correto abrir uma exceção para quem pode, ou não, ter direito à privacidade.

O pressuposto de que alguém pode ter um direito fundamental violado por razões políticas — e a Operação Spoofing é uma operação política assim como a Lava Jato — é um resquício dos manuais de guerra elaborado durante a “guerra ao terror” de George Bush, onde se “vale tudo contra o inimigo”. Esse método de atuação estatal e judicial não deve, de forma alguma, ser aplicado em uma sociedade democrática.

Vigilância fora do controle

Ignorar as questões citadas pode levar a situações catastróficas. Permitir o uso desordenado de programas tecnológicos de potencial destrutivo podem levar a duas situações: a facilitação para a aquisição dessas ferramentas por civis e empresas privadas de forma ilegal, ou o uso dessas ferramentas por agências governamentais contra civis sem qualquer tipo de transparência e devido processo legal.

O caso de Tavares levanta a hipótese de que uma dessas situações catastróficas já ocorreu. A nota divulgada pela associação relatando a invasão do spyware ocorreu logo após o assalto de um dos funcionários da organização — ou seja, houve um certo mapeamento de quem trabalha no local e onde possivelmente estaria.

Mas este não é o único ponto de conflito: após as revelações em julho, somadas a descoberta de que 9 funcionários do Departamento de Estado dos Estados Unidos foram hackeados com o spyware, o grupo NSO reafirmou só vender seu programa para governos e agências governamentais, sejam elas policiais, militares ou de inteligência. Com isso, resta saber se Tavares foi infectado por uma agência estatal ou se os softwares de vigilância já foram tão reutilizados irresponsavelmente por autoridades públicas ao ponto de acabar caindo na mão de civis.

Ambas as situações catastróficas, se comprovadas, podem significar um imenso perigo não só interno mas diplomático.

Caso o programa tenha se mantido sob controle das autoridades brasileiras, isso significa que o programa foi usado contra um civil, sem autorização judicial, provavelmente por motivações políticas; já que o ataque veio após a participação de uma mesa sobre desinformação e eleições.

Agora, caso o spyware tenha sido extraviado para civis da mesma forma que o armamento militar acaba nas mãos de organizações criminosas no Brasil, há, de fato, uma emergência de segurança nacional. Permitir que um programa que pode rastrear absolutamente todos os passos de um indivíduo, mas acessar sua câmera e microfone em tempo integral e ter acesso a todos os dados de um dispositivo, esteja nas mãos de civis é um erro catastrófico.

Isso implicaria que, neste exato momento, qualquer indivíduo no Brasil está sob risco de um eterno estado de vigilância. Incluindo eu, você, e até o presidente da República — não se esqueça que até o presidente francês Emmanuel Macron foi espionado com o Pegasus.

Não podemos permitir que esses programas sejam utilizados em um sistema democrático. Eles se baseiam em suposições de “boa-fé”, onde o processo legal supõe uma boa intenção das autoridades no poder, e que as mesmas farão um uso responsável, ético e moral dessas ferramentas.

O estado de vigilância já tomou o Brasil, e não é mais um tema para ficção distópica. Existem processos judiciais ocorrendo agora, como a Spoofing e possivelmente muitos outros, que estão abusando de tecnologias invasivas como método de investigação, ignorando todo e qualquer direito fundamental previsto na lei.

O caso de Tavares é mais um alerta e levanta uma enorme dúvida sobre se a maior arma de vigilância está sendo operada pelo Estado ou por civis desgovernados. Na verdade, já estamos em um estado de vigilância por simplesmente não podermos responder essa pergunta com clareza – e ficamos com medo de saber qual é a verdadeira resposta.

Sobre os autores

Sofia Schurig

cobre tecnologia, redes sociais e extremismo online. É graduanda em Comunicação Social na Universidade Federal da Bahia (UFBA). Pesquisa semiótica e humanidades digitais. Trabalha na Sabiá e no Núcleo Jornalismo, onde é repórter. Na Jacobin, cuida das seções de Tecnologia e Ciências.